前言:

12.15日上午,南方科技大学可信系统安全实验室荣幸邀请到弗吉尼亚理工大学熊文洁教授带来题为《Designing Secure Computing System: from Caches to DRAMs》的讲座,该讲座线上线下同步开展,吸引了众多相关方向老师同学参加。

本次讲座主要内容:

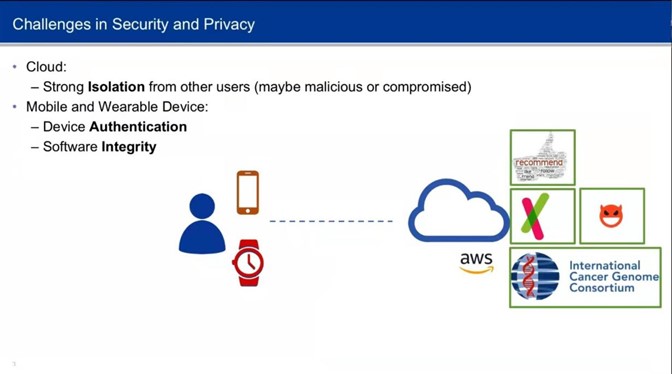

首先,熊教授形象的阐述了在保证安全与隐私过程中的一些挑战,包括需要确保云端程序的强隔离性质,来保证恶意的用户不会干扰正常用户的执行,以及客户端的身份认证与软件的完整性。硬件安全在其中扮演重要的角色,目前有许多研究工作围绕硬件安全展开。

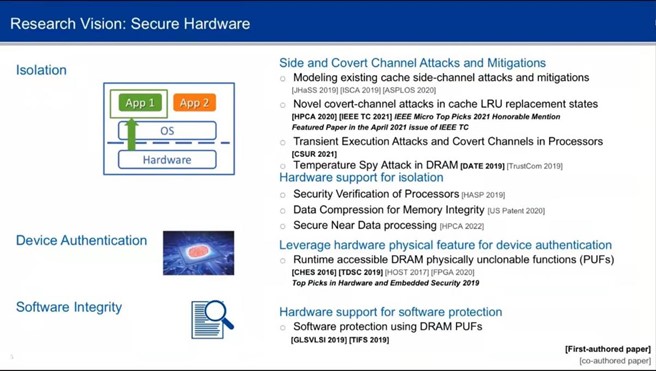

随后,熊教授概括了其博士期间的主要工作,包括以下几个方面:1. side and convert channel 的攻击与防御。2. 利用硬件的物理性质来提供更强的安全性保证,包括验证以及软件完整性的保护。在今天的讲座中,熊教授详细介绍了两个方面的内容,包括硬件中的side and convert channel攻击以及如何利用硬件中的物理性质来实现设备验证与软件保护。

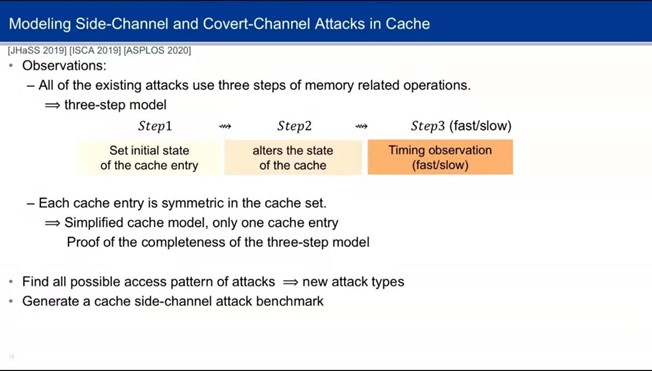

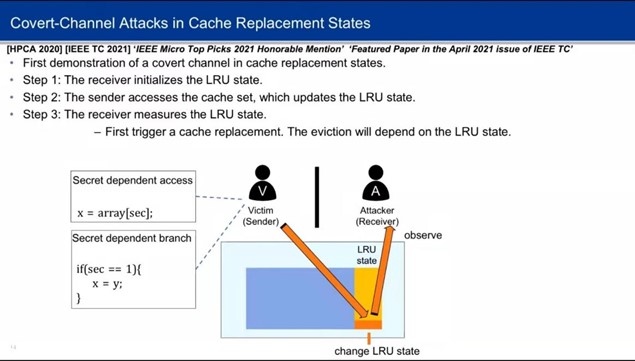

首先,熊教授介绍了其在Side-Channle and Covert-Channel Attack建模领域所开展的研究。目前,所有的攻击都可以建模为三个步骤:1. 初始化缓存;2.有一方改变了缓存的状态; 3. 观察缓存的延时, 通过延时的多少推测出被攻击者的访问地址。通过上述的建模,可以发现所有的攻击策略,并提出新的攻击。

接着,熊教授详细阐述其针对缓存替代算法提出的测信道攻击。LRU缓存替代算法目前被主流处理器广泛采用。该攻击可以具体分为三步: 首先,攻击者初始化LRU state。接着,被攻击者会进行一些与secret相关的内存地址访问,并更新LRU state。 最后,攻击者通过测量LRU state来推测出被攻击者具体访问的地址。该攻击已经在Intel以及AMD的处理器上成功实现。

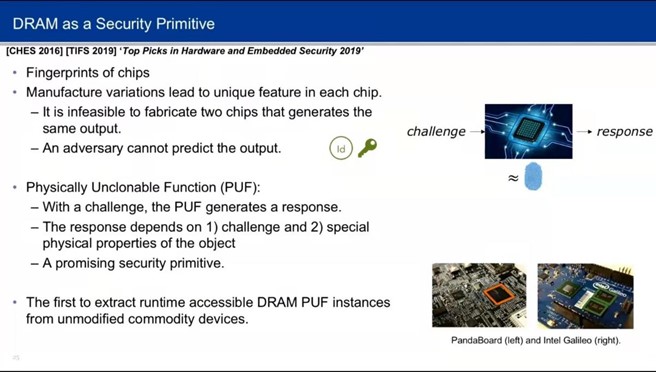

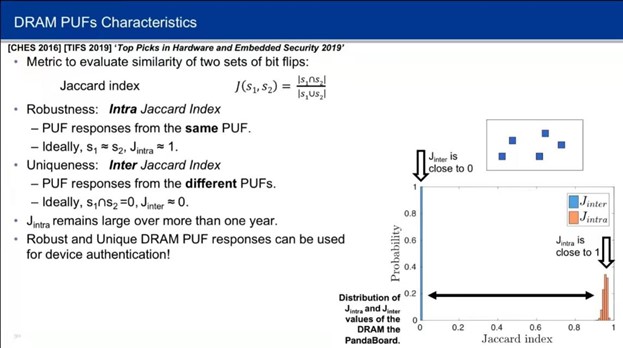

在讲座的第二部分,熊教授介绍了如何利用内存的物理性质提高系统的安全性。由于硬件一旦被制造,很难被改变,因此一些硬件的物理特性可以用作可信根。 熊教授的研究第一次从内存中提取出了DRAM PUF,可用作设备的指纹。同时,实验证明,不同设备的指纹之间具有较大差异且针对同一设备的多次测量会得到相似的指纹信息。

最后,对于未来的可能研究方向,熊教授作了一些展望。目前,针对测信道的研究,大多针对特定的攻击与防御展开,未来的研究可以考虑针对测信道攻击进行系统的探讨。其次,随着Accelerator的不断提出,如何在不同的体系结构中保护数据的安全仍然有待研究。最后,利用提取出的设备指纹信息实现end-to-end的隐私保护也是较有前景的研究课题。

https://www.bilibili.com/video/BV1QZ4y197d6?spm_id_from=333.999.0.0